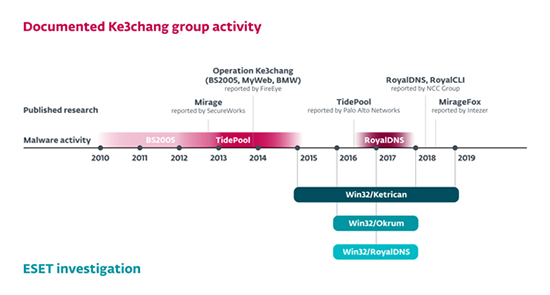

Les chercheurs ESET ont découvert de nouvelles versions des logiciels malveillants attribués à l’insaisissable groupe « Ke3chang », ainsi qu’une porte dérobée dont l’existence n’avait jusqu’à présent jamais été rendue publique.

La nouvelle porte dérobée, baptisée Okrum par ESET, a été détectée pour la première fois à la fin 2016 et observée tout au long de l’année 2017. Elle a notamment été utilisée pour cibler des missions diplomatiques et des institutions gouvernementales en Belgique, en Slovaquie, au Brésil, au Chili et au Guatemala.

Dès 2015 ESET identifiait des activités suspectes inédites dans plusieurs pays européens. Les attaquants semblaient porter un intérêt tout particulier à la Slovaquie, mais la Croatie, la République tchèque et d’autres pays ont également été touchés. En analysant les logiciels malveillants utilisés lors de ces attaques, les chercheurs d’ESET ont découvert qu’ils étaient liés à des familles de logiciels malveillants déjà connues attribuées au groupe Ke3chang. Ils ont donc baptisé ces nouvelles versions « Ketrican ».

Puis, fin 2016, les chercheurs ont découvert une nouvelle porte dérobée, jusqu’alors inconnue, qui visait en Slovaquie les mêmes cibles que Ketrican en 2015. Cette porte dérobée, qu’ils ont surnommée Okrum, a continué d’être active tout au long de 2017.

La question de savoir si ces deux menaces étaient liées s’est évidemment immédiatement posée. « Nous avons commencé à associer les deux campagnes lorsque nous avons découvert que Okrum avait été utilisée pour déposer un malware Ketrican compilé en 2017. De plus, nous avons constaté que certaines entités diplomatiques touchées par Okrum et Ketrican dans sa version 2015 l’ont également été par Ketrican 2017 », explique Zuzana Hromcova, la chercheuse ESET à l’origine de ces découvertes. « Et ce groupe, notoirement insaisissable, est toujours actif en 2019. En mars dernier, par exemple, nous avons détecté un nouvel échantillon de Ketrican », poursuit-elle.

L’enquête ESET apporte les preuves qui relient la porte dérobée nouvellement découverte au groupe Ke3chang. En plus des cibles partagées, Okrum a un modus operandi similaire à celui précédemment documenté pour les malwares déjà attribués à Ke3chang. Par exemple, Okrum n’est équipé que de commandes de base et s’appuie sur la saisie manuelle de commandes shell et l’exécution d’outils externes pour la plupart de ses activités malveillantes. Il s’agit là d’un modus operandi standard du groupe Ke3chang, observé par ESET à plusieurs reprises lors de ses campagnes précédentes.

Bien que ces logiciels malveillants ne soient pas techniquement très complexes, il est clair que les acteurs malveillants derrière Okrum prennent malgré tout des précautions pour ne pas être détectés. Nous avons notamment observé la mise en œuvre de plusieurs techniques de détection d’évasion dans le malware Okrum.

Pour être encore plus discrète, la charge utile elle-même est cachée dans un fichier d’image au format PNG. Lorsque le fichier est visualisé dans une visionneuse traditionnelle, une image PNG d’apparence inoffensive est affichée, mais les chargeurs Okrum sont capables de localiser au sein de l’image des instructions chiffrées invisibles à l’utilisateur.

En outre, les opérateurs du logiciel malveillant tentent d’en dissimuler le trafic à destination de son serveur de commande et de contrôle (C&C) au sein du trafic réseau normal en enregistrant des noms de domaine apparemment légitimes. « Par exemple, les échantillons utilisés contre des cibles slovaques communiquaient avec un nom de domaine imitant un portail cartographique slovaque légitime », explique Zuzana Hromcova.

De plus, tous les quelques mois, les auteurs modifient l’implémentation des composants du chargeur et de l’installateur Okrum pour éviter la détection. Au moment de la publication, les systèmes ESET avaient détecté sept versions différentes du composant chargeur et deux versions de l’installateur, bien que la fonctionnalité soit restée la même.

Pour une analyse technique complète, lisez le livre blanc ESET « Okrum and Ketrican: An overview of recent Ke3chang group activity » et le billet « Okrum: Ke3chang group targets diplomatic missions » sur le blog www.welivesecurity.com/fr

Chronologie de l’activité du groupe Ke3chang et des détections ESET :